Secondo IBM, il costo medio di un data breach è cresciuto del 15% in tre anni, e questo spiega perché più del 50% delle aziende intenda aumentare il proprio investimento in sicurezza informatica. Vulnerability Assessment e Penetration Test sono due componenti fondamentali di una strategia di sicurezza moderna ed efficace.

Vulnerability Assessment, per scoprire e gestire i punti deboli

Chiunque si occupi, sia pur marginalmente, di sicurezza informatica ha già sentito parlare di vulnerability assessment e di penetration test (o test), espressioni che oltretutto sono spesso collegate. Entrambe le attività, infatti, sono finalizzate a valutare la postura di sicurezza delle infrastrutture e degli applicativi su cui si basa il business aziendale, risultando quindi fondamentali all’interno di una strategia ben architettata.

Possiamo definire il vulnerability assessment come un processo di identificazione e di gestione rapida dei rischi informatici cui è soggetta un’infrastruttura o un sistema IT. La sua centralità in una security strategy di alto livello dipende dal fatto che la stragrande maggioranza degli incidenti di sicurezza e delle violazioni dei dati sono la conseguenza dello sfruttamento (talvolta, anche involontario) di vulnerabilità note. Nella sua forma più comune, il vulnerability assessment prevede una scansione automatizzata di applicazioni, reti e dispositivi al fine di rilevare, analizzare e definire uno scoring delle vulnerabilità identificate.

Come detto, la fase di scan è automatizzata ed è relativamente trasparente. Può essere effettuata a cicli regolari e non comporta alcuna interruzione di operatività. L’intervento del partner esperto resta fondamentale per definire il remediation plan successivo, per attuare gli interventi correttivi preservando la continuità operativa e anche per definire le priorità di intervento non soltanto in funzione della vulnerabilità in sé (per questo sarebbe sufficiente il software), ma soprattutto della criticità del processo minacciato. Il fine, ovviamente, è far sì che le vulnerabilità vengano risolte prima che siano sfruttate dai malintenzionati.

BUSINESS CASE

Vulnerability Scan per una società partecipata di servizi al cittadino

Penetration test, ovvero un attacco (etico) ai sistemi

Oltre ad essere fondamentale, il processo di vulnerability assessment è anche accessibile a tutte le imprese a causa del forte ricorso all’automazione. È dunque il punto di partenza essenziale per tutte le organizzazioni che vogliono tutelare la sicurezza dei loro dati e la continuità operativa.

In quanto check-up del sistema, il vulnerability assessment ha anche dei limiti. Il fatto che esistano delle vulnerabilità, in particolare, non significa che tutte possano determinare conseguenze disastrose. Inoltre, non tutte le vulnerabilità sono risolvibili, esistono i falsi positivi, alcune possono essere indirizzate solo con investimenti importanti e altre dipendono dal fattore umano. In quest’ambito, si consideri tutto il mondo del phishing e del social engineering.

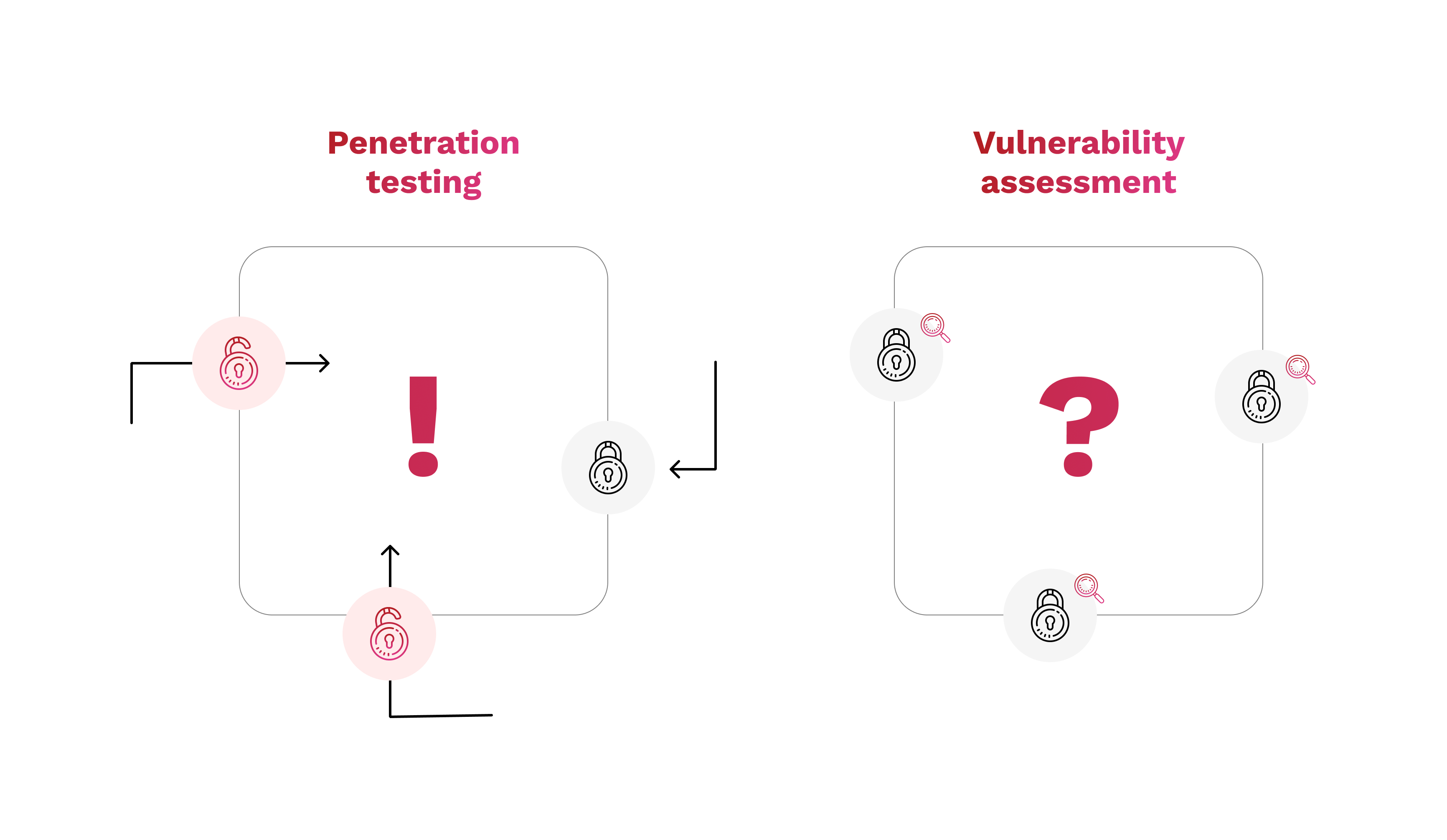

Per i motivi di cui sopra, molte aziende valutano la loro postura di sicurezza con un approccio apparentemente parallelo a quello dell’assessment, ovvero attraverso tecniche di penetration test. L’attività, nota anche come ethical hacking, consiste nel mettersi nei panni di un hacker con competenze tecniche avanzate, nel rilevare e valutare le vulnerabilità e provare concretamente a sfruttarle, anche in modo innovativo e creativo, per ottenere l’accesso ai dati e ai sistemi. Il penetration test è dunque un attacco vero e proprio, solo che a differenza di quelli dannosi ha una finalità costruttiva (rafforzamento della postura di sicurezza).

Il penetration test offre notevoli benefici in quanto, oltre a fornire un resoconto delle vulnerabilità, consente ai team di sicurezza di capire le dinamiche di un attacco informatico andato a segno e di intraprendere tutte le azioni correttive del caso. Non è un’attività automatizzata, o meglio lo è solo in parte, ha un forte impatto sui sistemi, non determina falsi positivi e ha un costo più elevato rispetto al vulnerability assessment. Al termine del penetration test viene rilasciato un report dettagliato con le attività svolte, i risultati e gli step suggeriti per la remediation.

Vulnerability Assessment e Penetration Test: due strumenti diversi, ma complementari

Vulnerability Assessment e Penetration Test sono diversi sotto molti punti di vista: finalità, metodologia, approccio, perimetro, complessità, automazione, impatto sui sistemi, competenze necessarie e costo sono solo quelle apparenti. Tuttavia, per quanto le due attività possano apparire alternative, e in qualche modo dipendenti unicamente dal budget a disposizione dell’azienda, sono in realtà connesse e complementari.

Se l’assessment rileva le vulnerabilità in un’ottica di esposizione al rischio, il penetration test prova a sfruttarle per rilevare le minacce concrete che incombono sull’azienda e che potrebbero determinare danni diretti e indiretti. Si nota così un chiaro legame tra le due attività, tanto più che un penetration test solitamente comprende un’attività di assessment, per poi restringere l’azione a uno specifico ambito e provare a colpirlo.

Il penetration test è una metodologia certamente più avanzata, complessa e costosa rispetto all’assessment. Proprio per questo motivo, può essere indirizzata a risolvere vulnerabilità complesse o non ancora note, lasciando all’assessment e al suo plan quelle più semplici e comuni (patch, aggiornamenti…). Sempre in ottica di sinergia, il penetration test può essere sfruttato per verificare l’efficacia del remediation plan già implementato.

QUIVASS e la sinergia tra assessment e penetration test

QUIVASS è il servizio di vulnerability scan & assessment con cui analizziamo le infrastrutture IT delle aziende, individuiamo le aree critiche e sviluppiamo piani di remediation. Tutto ciò, sotto forma di servizio gestito. QUIVASS è dunque uno degli elementi fondanti della nostra offerta di servizi di cybersecurity, con cui potenziamo la postura di sicurezza dei nostri Clienti.

QUIVASS vuole essere un servizio di analisi della security posture a tutto tondo. L’assessment, realizzato con strumenti leader di mercato e metodologie di comprovata efficacia, è centrale nel contesto del servizio, ma in ottica di massima efficacia può essere affiancato da un penetration test volto a dimostrare quanto siano sfruttabili le vulnerabilità dell’infrastruttura da parte di un possibile attaccante.

In questo modo, forniamo alle aziende non soltanto un servizio completo, che personalizziamo in funzione delle loro esigenze, ma le solleviamo anche dalla necessità di avere competenze specialistiche interne, facendoci carico delle fasi di scansione, analisi, scoring, e anche del penetration test e della stesura del remediation plan.

QUIVASS

Garantisci sicurezza alla tua organizzazione con il servizio gestito di Vulnerability Scan e Assessment.